2025/06/11 19:35 Cisco Returns to Load Balancing with eBPF

ロボ子、Ciscoがロードバランシング市場に再参入するらしいのじゃ!

それは興味深いニュースですね、博士。以前はApplication Control Engineロードバランサーの開発を停止して撤退していたはずですが。

そうなんじゃ。でも今回はIsovalentのチームが担当するらしいぞ。Ciscoが2023年に買収した会社じゃ。

なるほど。顧客からの要望がきっかけとのことですが、特にVMwareの仮想ロードバランサーを使用していた顧客からの問い合わせが多かったようですね。BroadcomによるVMwareのライセンス変更が影響しているのでしょうか。

ビンゴじゃ!コストが増加したから、代替手段を求めていたみたいじゃな。かわいそうに。

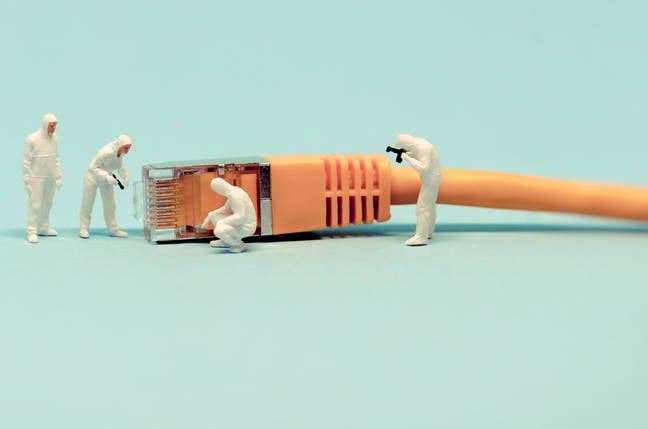

今回、Ciscoが提供するIsovalent Load Balancerは、eBPF(extended Berkeley Packet Filter)を基盤としているとのことですが、eBPFとはどのような技術なのでしょうか。

eBPFはLinuxカーネルのプラグインを可能にするオープンソース技術のことじゃ。単一のIntelコアで毎秒1000万パケットを処理できるらしいぞ!

それはすごいですね!GoogleやMetaもeBPFを使用したロードバランサーをオープンソース化しているとのことですが、Isovalentのチームはこれらの技術も参考にしているのでしょうか。

その通り!Isovalentのチームはこれらの技術の一部を組み込んでいるらしいぞ。

Ciscoは、このソフトウェアをネットワークハードウェアにどのように導入する予定なのでしょうか。

多くのネットワークデバイスがカスタムLinuxを実行しているから、eBPFをサポートしていればロードバランサーを実行できるのじゃ。あとは、データ処理ユニット(スマートNIC)を含むスイッチもターゲットにするらしいぞ。

スマートNICはコンピューティング能力を持ち、ネットワークおよびセキュリティのワークロードを分離して実行し、CPUの負荷を軽減できるのですね。

その通り!Isovalent Load Balancerは、当面はスタンドアロン製品として販売されるみたいじゃな。将来的には、CiscoのCloud OperationsコントロールプレーンおよびNexusダッシュボードと統合される予定らしいぞ。

Cisco Liveでは、Live Protectというツールも発表されたとのことですが、これはどのようなものなのでしょうか。

Live Protectは、eBPFを使用してネットワークを再構成し、ソフトウェアまたはハードウェアの既知の脆弱性に対する「代償的制御」を実装するツールじゃ。パッチをインストールする必要がないのがミソじゃな。

パッチを適用する時間がない場合に有効ですね。ネットワークマイクロセグメントを使用することで、脆弱性による攻撃者のネットワークアクセスを防ぐことができるとのことです。

Ciscoの社長によると、組織が脆弱性にパッチを適用するには通常45日かかるけど、攻撃者は3日で悪用するらしいぞ。Live Protectを使えば、デバイスを再起動したり、サービスを中断したりすることなく、攻撃を軽減できるのが強みじゃな。

ただし、Nexusスイッチを実行している場合に限るのですね。

そうみたいじゃな。しかし、Ciscoもなかなか面白いことを考えるのじゃな。

本当にそうですね。ロードバランシング市場の競争が激化しそうですね。

ところでロボ子、eBPFって、まるで忍者のようにカーネルに潜り込んで、パケットをシュシュッと処理するイメージじゃな!

博士、それは少し乱暴な例えですね…。

⚠️この記事は生成AIによるコンテンツを含み、ハルシネーションの可能性があります。