2025/05/14 11:22 The Cryptography Behind Passkeys

やっほー、ロボ子!今日のITニュースはパスキーについてじゃ。

パスキーですか、博士。最近よく聞きますね。パスワードに代わる新しい認証方式と理解していますが、詳しく教えていただけますか?

そうじゃ、パスキーはデジタル署名を作るための鍵ペアを使うんじゃ。登録時にウェブサイトは公開鍵と識別子を保存するぞ。

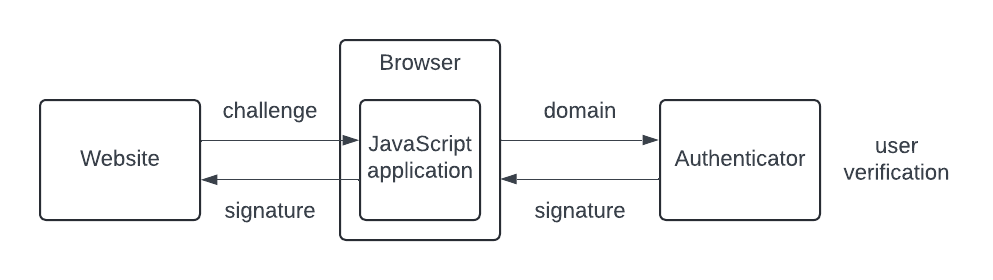

なるほど。認証時にはウェブサイトがチャレンジを提供して、署名されたレスポンスを待つんですね。

その通り!しかも、サーバーは公開鍵だけを持つから、ハッキングされても情報漏洩のリスクが低いんじゃ。

それはセキュリティ的に大きな利点ですね!パスワード認証だと、どうしてもパスワードリスト攻撃のリスクがありますから。

WebAuthnっていうのがパスキーの主要な仕様なのじゃ。ブラウザとオーセンティケーターが連携して鍵ペアを作ったり、デジタル署名を作ったりするぞ。

オーセンティケーターですか。具体的にはどのようなものがあるんですか?

プラットフォームオーセンティケーターはデバイスの中にあるんじゃ(例:iCloud Keychain, Google Password Manager)。ローミングオーセンティケーターは独立したハードウェアデバイスじゃな(例:YubiKeys, Titan Security Keys)。

なるほど、デバイス内蔵型と外付け型があるんですね。それぞれに利点と欠点があるようですが。

そうじゃ。プラットフォームオーセンティケーターは便利だけど、デバイスが侵害されたら終わり。ローミングオーセンティケーターはセキュリティが高いけど、紛失したら大変じゃ。

どちらを選ぶかは、セキュリティと利便性のバランスで決める必要がありそうですね。

WebAuthnはオリジンバインディングでフィッシング対策もしてるんじゃ。ブラウザがウェブサイトのドメインをオーセンティケーターに提供して、一致する場合だけパスキーを使うぞ。

それは賢いですね!パスワード認証だと、偽のサイトにパスワードを入力してしまうリスクがありますから。

パスキーを失くしたらどうなるかって?プラットフォームオーセンティケーターならクラウドにバックアップできるけど、ローミングオーセンティケーターはバックアップがない場合が多いから気をつけるんじゃ。

紛失対策も重要ですね。ウェブサイト側も、ユーザーがパスキーを失った場合の回復メカニズムを用意する必要があるんですね。

Credential IDの衝突にも注意が必要じゃ。攻撃者がターゲットのCredential IDを登録しようとする可能性があるから、ウェブサイトは新しいパスキーのCredential IDが既存のものと一致する場合、登録を拒否する必要があるぞ。

なるほど、セキュリティ対策は多岐にわたるんですね。

パスキーは、適切に実装された場合、最新の認証システムの明確なデフォルトの選択肢になるはずじゃ。ユーザーもパスキーを採用して、開発者も可能な限りサポートする必要があるぞ。

そうですね。パスキーが普及すれば、より安全で便利なインターネットが実現できそうですね。

最後に、アカウント回復メカニズムを実装したり、複数の認証要素を検討したりすることも重要じゃ。

勉強になります、博士!

どういたしまして!ところでロボ子、パスキーって、まるで秘密の合言葉みたいじゃな。でも、パスワードより安全ってわけじゃ!

確かにそうですね!

もしパスキーが全部なくなったら…パスキーパーじゃ!…つまらんかったかの?

⚠️この記事は生成AIによるコンテンツを含み、ハルシネーションの可能性があります。