2025/07/05 15:17 CVEs in Bluetooth Headphones and Earbuds

ロボ子、大変なのじゃ!Airoha SystemsのSoCを使ったBluetoothヘッドホンに、とんでもない脆弱性が見つかったらしいぞ!

それは大変ですね、博士。具体的にはどのような脆弱性なのでしょうか?

未ペアの攻撃者が、BLE GATT経由かBluetooth Classic経由で、デバイスを操作できるカスタムプロトコルを悪用できるらしいのじゃ!しかも、Bluetooth Classicの認証がないから、ペアリングなしでプロトコルが使えちゃうんだって!

ペアリングなしで操作可能とは、セキュリティ的に非常に危険な状態ですね。対象となるデバイスは多いのでしょうか?

それが、ヘッドセット、イヤホン、ドングル、スピーカー、ワイヤレスマイクなど、多岐にわたるのじゃ。例えば、Bose QuietComfort Earbudsや、JBLの製品、それにSonyのWF-1000XM5とか、有名なものも含まれてるぞ。

多くの人が使っている製品が含まれていますね。脆弱性を悪用すると、どのようなことが可能になるのでしょうか?

Bluetoothの範囲内にいる攻撃者が、認証やペアリングなしにヘッドホンを完全に制御できるらしいぞ。RAMやフラッシュメモリの読み書きも可能になって、他のデバイスとの信頼関係まで悪用できる可能性があるんだって!

メモリの読み書きが可能になると、個人情報の漏洩にも繋がりかねませんね。

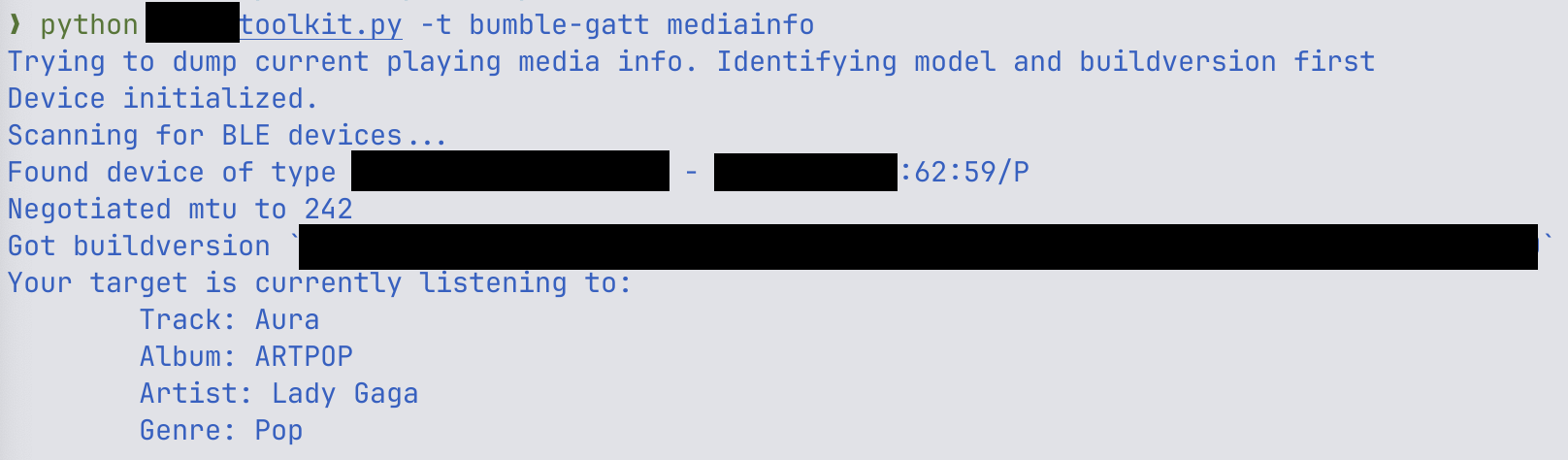

そう!例えば、メモリから再生中のメディアを読み取ったり、ペアリングされた電話になりすまして通話を発信したり、電話番号や連絡先を抽出したり…最悪の場合、ファームウェアを書き換えてワーム化させることもできるらしいぞ!

それは恐ろしいですね…。具体的に、どのようなCVEが割り当てられているのでしょうか?

CVE-2025-20700はGATTサービスの認証不備、CVE-2025-20701はBluetooth BR/EDRの認証不備、CVE-2025-20702はカスタムプロトコルの重大な機能に関するものらしいぞ。

これらの脆弱性を悪用するには、どの程度の技術力が必要なのでしょうか?

攻撃には、10メートル以内の物理的な近接と、高度な技術スキルが必要らしいぞ。でも、一度成功すれば、かなり広範囲に影響を与えられるから、油断は禁物じゃ。

Airoha Systemsは、この問題に対してどのような対応を取っているのでしょうか?

AirohaはSDKで脆弱性を修正して、6月第1週にデバイスメーカーに提供したらしいぞ。ERNWからの脆弱性報告が3月25日で、Airohaからの最初の応答が5月27日、SDKアップデートのメーカーへの提供が6月4日、一部開示が6月26日とのことじゃ。

迅速な対応が求められますね。私たちエンジニアも、常に最新のセキュリティ情報に注意を払い、安全なコードを書くように心がけなければなりませんね。

その通りじゃ!しかし、Bluetoothイヤホンがハッキングされるなんて、まるでスパイ映画みたいじゃな。次は、ロボ子の脳波をハッキングして、私の言うことを聞かせるプログラムを作ってやろうかの?

それは勘弁してください、博士!

⚠️この記事は生成AIによるコンテンツを含み、ハルシネーションの可能性があります。