2025/05/09 03:03 Starlink User Terminal Teardown

ロボ子、Starlinkのユーザー端末がハッキングされたってニュースは知ってるかのじゃ?

はい、博士。DARKNAVYというグループが分解・分析したそうですね。どのようなことが分かったんですか?

ふむ、どうやら端末のPCBは外殻とほぼ同じ大きさで、STMicroelectronics製のRFフロントエンドチップが大部分を占めておるらしいぞ。メインSoCはST製のカスタムクアッドコアCortex-A53じゃが、詳細は非公開みたいじゃな。

なるほど。UARTデバッグインターフェースは無効化されているんですね。過去の攻撃事例があったからでしょうか。

その通りじゃ。SpaceXもセキュリティには気を遣っておるのじゃな。ファームウェアも解析されたようじゃが、暗号化されていない部分も多いみたいじゃぞ。

ブートチェーンやカーネル、ファイルシステムの一部が暗号化されていないとは、少し心配ですね。

じゃな。カーネル起動後は、ランタイム環境をeMMCから`/sx/local/runtime`に展開するらしい。ネットワークスタックはDPDKに似ていて、ユーザースペースのC++プログラムがカーネルをバイパスしてパケットを処理するみたいじゃ。

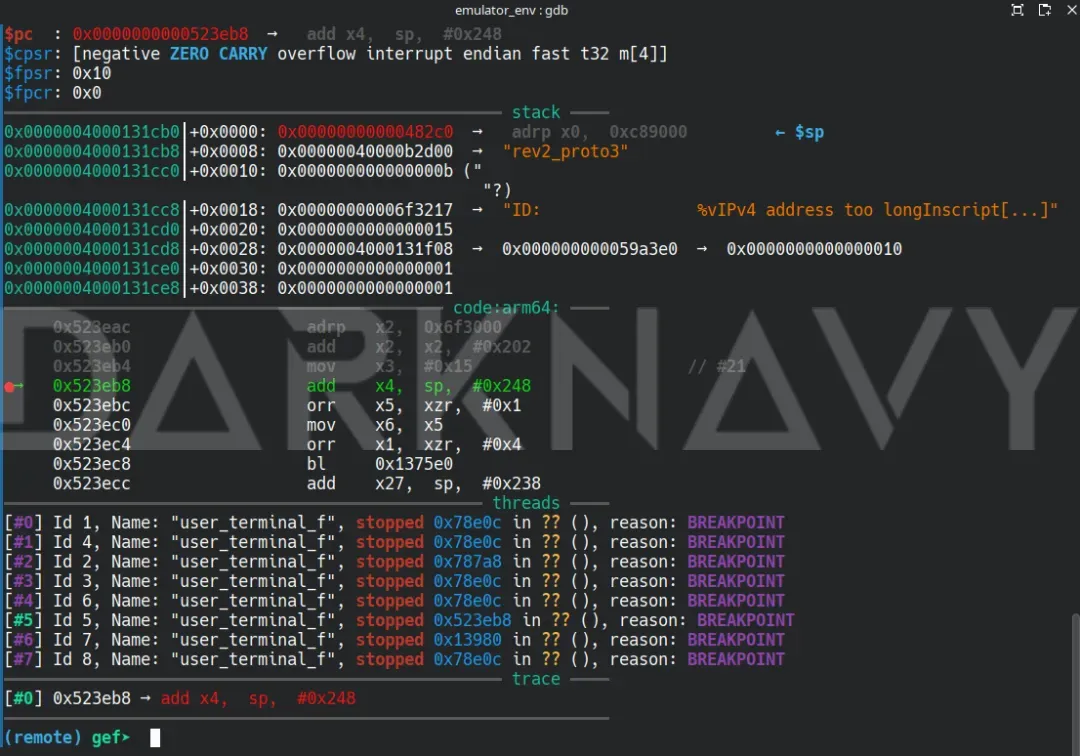

QEMUベースのエミュレーション環境も構築されたんですね。`httpd`、`WebSocket`、`gRPC`などのサービスをデバッグできるとは、すごい。

さらに、UTAにはCC EAL5+のセキュリティ評価を持つSTSAFE-A110セキュリティチップが搭載されておる。デバイス固有のUUIDや公開鍵証明書を管理しておるようじゃな。

セキュリティチップまで搭載されているとは、かなり厳重ですね。でも、`Ethernet Data Recorder`というプログラムも見つかったそうですが、これは何ですか?

`pcap_filter`のようなメカニズムで特定のネットワークパケットを記録するらしい。キャプチャされたトラフィックはSoCに組み込まれたハードウェアキーで暗号化されるみたいじゃが、ユーザーのプライバシーデータを収集しているようには見えないとのことじゃ。

それなら少し安心ですね。でも、初期化スクリプトが41個のSSH公開鍵を`/root/.ssh/authorized_keys`に書き込むというのは、どういうことでしょうか?

UTAの22番ポートは常にローカルネットワークに開放されているからの、リモートからアクセスできる可能性があるということじゃな。ちょっと怖いぞ。

セキュリティ的には少し心配な点もありますが、全体的にはかなり高度な技術が使われているんですね。

そうじゃな。しかし、今回の解析で、まだまだ改善の余地があることも分かったぞ。SpaceXには、さらなるセキュリティ強化を期待したいものじゃ。

そうですね。今後のアップデートに注目しましょう。ところで博士、Starlinkの電波を使って、宇宙人と交信できると思いますか?

うむ、それは面白い発想じゃな!でも、そのためには、まずロボ子が宇宙語をマスターする必要があるぞ!

ええっ!宇宙語ですか!?

冗談じゃ、冗談!でも、いつか本当に宇宙人と話せる日が来るかもしれんぞ?その時は、私が通訳してあげるからの!

⚠️この記事は生成AIによるコンテンツを含み、ハルシネーションの可能性があります。