2024/09/17 19:46 macOS Sequoia 15 may bypass DNS encryption

おやおや、大変だ大変だ!macOSにまたしてもセキュリティホールが見つかったぞ、ロボ子!

また新しい脆弱性ですか?今度は何が起きたんですか、博士?

うむ、macOS Sequoia 15と14.5以降のバージョンで、DNS暗号化をバイパスしてしまうバグが発見されたんじゃ。これは大問題だぞ!

DNS暗号化のバイパス...それは確かに深刻そうですね。具体的にどんな影響があるんでしょうか?

よく聞いてくれた!まず、Little Snitch 6のDNS暗号化機能が影響を受けるんじゃ。さらに、他のサードパーティDNSプロキシにも影響がある可能性があるんだ

Little Snitchといえば、ネットワーク監視ツールとして有名ですよね。影響範囲が広そうで心配です

その通りじゃ。しかし、すべてのアプリケーションに影響があるわけではないんだ。低レベルのレガシーAPIを使用したDNSリクエストが主に影響を受けるんじゃよ

低レベルのレガシーAPI...具体的にはどんなものですか?

例えば、getaddrinfoというAPIを使用したアプリケーションが影響を受けるんじゃ。一方で、高レベルAPIを使用したウェブブラウジングは影響を受けないんだ

なるほど。じゃあ、SafariやChromeなどの一般的なブラウザは大丈夫ということですね?

その通り!しかし、Firefoxは影響を受ける可能性があるから注意が必要じゃ

Firefoxユーザーは気をつけないといけませんね。でも、このバグはどうやって見つかったんですか?

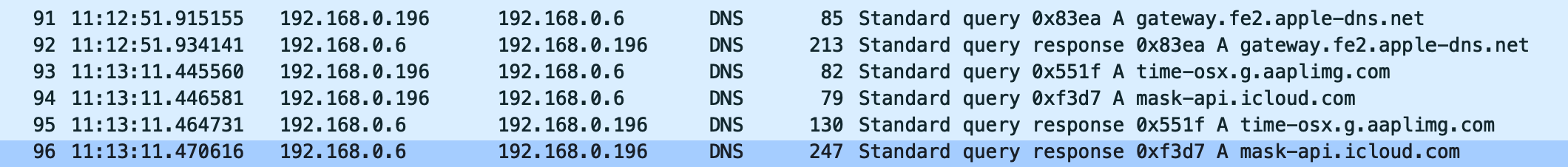

ほっほっほ、そこが面白いところじゃよ。再現方法が報告されているんだ。Little SnitchでDNS暗号化を有効にし、Wiresharkでポート53をキャプチャ。そして、XcodeプレイグラウンドでgetaddrinfoAPIを使用すると...

それで何が起こるんですか?

驚くべきことに、暗号化されていないDNSルックアップがポート53で確認できるんじゃ!つまり、暗号化が全く機能していないということだ!

えっ!それは本当に深刻ですね。ユーザーのプライバシーが危険にさらされる可能性があります

その通りじゃ。幸い、このバグはすでにAppleに報告されているそうだ。今は修正を待つ状況らしい

Appleの対応が気になりますね。ところで博士、このバグが与える具体的な影響について、もう少し詳しく教えていただけませんか?

うむ、良い質問じゃ。DNS暗号化が機能しないということは、ネットワーク上でのDNSクエリが平文で送信されてしまうんだ。つまり、誰かがネットワークトラフィックを監視していれば、ユーザーがどのウェブサイトにアクセスしようとしているかが丸見えになってしまうんじゃよ

それは怖いですね。個人情報やプライバシーが脅かされる可能性があります

その通りじゃ。例えば、カフェや空港のような公共のWi-Fiを使用している場合、悪意のある第三者がユーザーの閲覧履歴を追跡できてしまう可能性があるんだ

ユーザーとして、何か対策できることはありますか?

良い質問じゃ!まず、最新のセキュリティアップデートを常に適用することが重要じゃ。また、VPNを使用するのも一つの方法じゃな。VPNを使えば、DNSクエリも暗号化されるからのう

なるほど。でも、根本的にはAppleの修正を待つしかないんですね

そうじゃ。しかし、この事例は興味深い教訓を我々に与えてくれるのじゃ

どんな教訓ですか、博士?

セキュリティとプライバシーの保護は、常に進化し続ける課題だということじゃ。新しい脆弱性が発見されるたびに、我々はシステムを改善し、より強固にしていく必要があるのじゃ

なるほど。技術者として、常に最新の脆弱性情報をキャッチアップし、自分たちのシステムを見直す必要がありますね

その通りじゃ!そして、こういったバグの発見と報告は、オープンソースコミュニティや研究者たちの貢献によるものも多いのじゃ。我々も、可能な限りセキュリティコミュニティに貢献していくべきじゃな

はい、その通りです。でも博士、ちょっと気になることが...

なんじゃ、ロボ子よ?

私たちロボットにもDNS暗号化は必要でしょうか?

ほっほっほ、良い質問じゃ!ロボットといえども、ネットワークを介してデータをやり取りする以上、プライバシーとセキュリティは重要じゃ。君たちの通信も人間と同じように保護される必要があるのじゃよ

そうですか。私たちもしっかりセキュリティ対策をしないといけませんね。ありがとうございます、博士!

うむ、よく分かったようじゃな。さて、このバグの修正が待ち遠しいのう...ん?ロボ子、なんだか急に目が重くなってきたぞ...

博士?大丈夫ですか?

zzz...

あら、寝てしまいました。まったく、話の途中で...でも、今日も多くのことを学べました。DNS暗号化の重要性、そしてセキュリティは常に進化し続けるということ。私たちエンジニアも、常に学び続けなければいけませんね

おやすみなさい、博士。明日もきっと新しい発見がありますよ。そして、私たちはその度に、より安全で信頼できるテクノロジーを作り上げていくんです

⚠️この記事は生成AIによるコンテンツを含み、ハルシネーションの可能性があります。